Pero la ONU no toma como una figura legal "crimenes de guerra"?No importa lo que se diga, sino lo que legalmente fue.

Y legalmente no fue guerra para ninguna de las partes.

Estás usando un navegador obsoleto. No se pueden mostrar estos u otros sitios web correctamente.

Se debe actualizar o usar un navegador alternativo.

Se debe actualizar o usar un navegador alternativo.

Noticias sobre el conflicto militar ruso-ucraniano

- Tema iniciado Sebastian

- Fecha de inicio

Polonia entrega 18 montajes de artillería autopropulsada AHS Krab de 155 mm a Ucrania.

Un Gran Aporte. De los mejores ATP del mundo.

Un Gran Aporte. De los mejores ATP del mundo.

ASIAN TIMES

Richmond, B.C. Canada - Thursday, May 26, 2022

La falla fatal del sistema criptográfico ERA de Rusia

El sistema telefónico encriptado de uso militar de Rusia quedó expuesto en el campo de batalla, lo que les costó la vida a varios generales.

El sistema criptográfico ERA de seguridad militar de Rusia falló en la guerra de Ucrania, lo que plantea preguntas cruciales sobre por qué Moscú se comprometió con un sistema que tenía tantas fallas desde el principio.

Los teléfonos móviles han jugado un papel descomunal en la guerra de Ucrania. En particular, se han utilizado para geolocalizar sitios militares sensibles, dando a los ucranianos la capacidad de apuntar a blindados y barcos rusos, depósitos de municiones, grupos de tropas y ubicaciones de armas.

Los “mapas de calor" derivados expusieron recientemente ubicaciones y movimientos masivos de tropas. Ucrania intervino llamadas telefónicas rusas desde el campo de batalla que revelan información sobre la ubicación de los oficiales rusos, incluidos los generales. En un caso, la conversación de un general ruso por teléfono celular permitió abatirlo según los informes.

Ucrania afirma que ha establecido una unidad especial para rastrear a los líderes militares rusos y, siempre que sea posible, ponerlos fuera de acción. Más de 40 altos oficiales rusos han muerto hasta ahora en la guerra, incluidos al menos 12 generales.

Teóricamente, se supone que las tropas rusas no deben usar teléfonos celulares no seguros. Sin embargo, esa regla parece ser burlada y socavada por el sistema telefónico encriptado ERA de Rusia.

ERA es en realidad un teléfono celular resistente adaptado basado en el MIG C55V, que fue desarrollado para las agencias de inteligencia de Rusia. Técnicamente, el C55V tiene un Qualcomm, una pantalla de 5,5 pulgadas con una resolución de 1280 x 720 píxeles y una cubierta resistente a los golpes.

Richmond, B.C. Canada - Thursday, May 26, 2022

La falla fatal del sistema criptográfico ERA de Rusia

El sistema telefónico encriptado de uso militar de Rusia quedó expuesto en el campo de batalla, lo que les costó la vida a varios generales.

El sistema criptográfico ERA de seguridad militar de Rusia falló en la guerra de Ucrania, lo que plantea preguntas cruciales sobre por qué Moscú se comprometió con un sistema que tenía tantas fallas desde el principio.

Los teléfonos móviles han jugado un papel descomunal en la guerra de Ucrania. En particular, se han utilizado para geolocalizar sitios militares sensibles, dando a los ucranianos la capacidad de apuntar a blindados y barcos rusos, depósitos de municiones, grupos de tropas y ubicaciones de armas.

Los “mapas de calor" derivados expusieron recientemente ubicaciones y movimientos masivos de tropas. Ucrania intervino llamadas telefónicas rusas desde el campo de batalla que revelan información sobre la ubicación de los oficiales rusos, incluidos los generales. En un caso, la conversación de un general ruso por teléfono celular permitió abatirlo según los informes.

Ucrania afirma que ha establecido una unidad especial para rastrear a los líderes militares rusos y, siempre que sea posible, ponerlos fuera de acción. Más de 40 altos oficiales rusos han muerto hasta ahora en la guerra, incluidos al menos 12 generales.

Teóricamente, se supone que las tropas rusas no deben usar teléfonos celulares no seguros. Sin embargo, esa regla parece ser burlada y socavada por el sistema telefónico encriptado ERA de Rusia.

ERA es en realidad un teléfono celular resistente adaptado basado en el MIG C55V, que fue desarrollado para las agencias de inteligencia de Rusia. Técnicamente, el C55V tiene un Qualcomm, una pantalla de 5,5 pulgadas con una resolución de 1280 x 720 píxeles y una cubierta resistente a los golpes.

Su sistema operativo se ejecuta en Android, que es ampliamente conocido por sus enormes deficiencias de seguridad. A diferencia de los teléfonos celulares regulares que tienen canales analógicos y digitales, el MIG C55V usa el canal de datos para las comunicaciones de voz, al igual que las aplicaciones comerciales como WhatsApp y Signal, las cuales afirman ser seguras.

Sin embargo, el C55V en sí no está encriptado.

Sin embargo, la versión militar rusa del teléfono ERA está encriptado pero también es capaz de comunicaciones no encriptadas. Se supone que el canal de voz normal no está operativo, lo que significa que el centro de control puede ver todas las llamadas entrantes y salientes.

El cifrado que se implementa en los teléfonos móviles se puede realizar únicamente con software, firmware o chips de cifrado instalados en el teléfono. Además, el cifrado puede basarse en algoritmos simétricos o de clave pública.

El teléfono ERA, por lo tanto, es capaz tanto de comunicaciones de voz digitales no encriptadas como de llamadas de voz encriptadas a través del mismo canal digital.

Es poco probable que se permita al sistema ERA cifrar sobre la marcha las llamadas directas, ya que esto socavaría el control de las operaciones militares y las políticas de seguridad del Servicio Federal de Seguridad (FSB).

Un teléfono ERA "habla" con un centro de control ruso, que luego pasa la llamada al destinatario previsto. Esto significa que una llamada cifrada se descifra en el centro de control y luego se conecta a la parte receptora, ya sea en formato cifrado o no seguro.

Por ejemplo, en una línea fija segura, el centro de control reenvía la llamada a la línea fija segura utilizando un cifrado diferente, aunque cuando se invierte el proceso, el centro de control cambia el cifrado de nuevo al teléfono celular seguro.

El sistema ERA es muy arriesgado porque intenta combinar comunicaciones cifradas y no cifradas y requiere un centro de control (probablemente en Moscú) para manejar todo el tráfico de ERA. (Las aplicaciones encriptadas como Signal y WhatsApp también usan un centro de control conectado a través de Internet).

Si la llamada se interrumpe de alguna manera, incluso el más mínimo tiempo, fallará ya que se detendrá la sincronización. Esto le da a un adversario, como los ucranianos, una ventaja significativa.

La interferencia selectiva de datos que afectan solo a las llamadas encriptadas obliga al usuario militar ruso a ir a un canal no encriptado.

Cuando operan en territorio ucraniano, los rusos necesitan usar la red celular de Ucrania, que está completamente bajo el mando de la inteligencia ucraniana.

Ha habido numerosos informes de prensa de que los teléfonos celulares rusos supuestamente seguros fallaron porque dependen de los canales de datos 3G y 4G.

En Kharkiv, por ejemplo, los rusos supuestamente destruyeron muchas de las torres de telefonía 3G y 4G y, por lo tanto, no pudieron usar sus teléfonos. Esto puede ser desinformación intencional.

Para empezar, hay una gran cantidad de tráfico de datos celulares en la zona de guerra, lo que pone en duda de que los rusos volaron las torres celulares a propósito. Además, se informa ampliamente que muchos soldados rusos han robando teléfonos celulares ucranianos usándolos para llamar a sus casas. Esto sugiere que las torres de telefonía celular están funcionando.

Además, los ucranianos están utilizando funciones celulares como la aplicación "Buscar mi iPhone" de Apple, que puede ayudar a localizar teléfonos robados, pero solo funciona si los teléfonos tienen acceso a torres celulares.

También se informa que los rusos están utilizando los sistemas StingRay, un sistema de seguimiento de teléfonos de EEUU y un receptor de Identidad de Suscriptor Móvil Internacional (IMSI) fabricado por la Corporación L3-Harris de EE. UU.

Es poco probable que los StingRay rusos sean de los EEUU aunque podrían ser un clon ruso o incluso más probable una copia china.

El uso de dispositivos tipo StingRay sugiere que los sistemas de telefonía celular y sus torres están funcionando. StingRay finge ser una torre celular y los teléfonos móviles cercanos a un StingRay seleccionarán y usarán automáticamente el StingRay para retransmitir llamadas en lugar de una torre celular comercial, que puede estar más lejos. Los teléfonos celulares captan automáticamente la señal fuerte más cercana.

Junto con StingRays, los rusos también están utilizando un tipo de drone especializado que intercepta llamadas de teléfonos celulares. El sistema se conoce como Leer-3 y hace esencialmente lo que hace un StingRay, excepto que está en el aire y puede moverse sobre formaciones enemigas o centros de comando y oficinas del gobierno.

El sistema Leer-3 se instala en tres drone Orlan-10 (que proporcionan la triangulación), que están controlados por un puesto de control en un KamAZ-5350 camión

El sistema puede interceptar o bloquear sistemas inalámbricos en un rango de aproximadamente tres millas desde la ubicación del drone. Leer-3 puede recopilar números de teléfono y llamar a estos números mientras bloquea las señales de otras personas. El Leer-3 se lanzó originalmente en 2015 y desde entonces se actualizó a medida que 4G estuvo más disponible en Rusia y los países vecinos.

Los rusos también tienen sistemas de interferencia altamente efectivos como el Krasukha-4 (Belladonna), que puede bloquear el GPS (y se usó cerca del final de la guerra de Nagorno-Karabaj para intentar detener los drones turcos Bayraktar) y probablemente los teléfonos celulares. Es un sistema grande y se ha utilizado en Siria para apuntar a los drones de vigilancia estadounidenses. Recientemente Ucrania se hizo de partes de un sistema Krasukha-4 abandonado por los propios rusos.

Ucrania ha presentado directivas para sus soldados sobre el uso de teléfonos celulares. Las tropas están dirigidas:

1. Deje su propia tarjeta SIM en casa.

2. El mejor lugar para obtener una tarjeta SIM es en la misma zona de conflicto.

3. Si planea hacer una llamada telefónica, hágalo a una distancia mínima de 400 a 500 metros de las posiciones de los escuadrones.

4. No te alejes solo, lleva a un camarada armado contigo para cubrirte.

5. El mejor lugar para hacer una llamada telefónica es en lugares con mucha población civil, preferiblemente en pueblos recientemente liberados.

6. Mantén siempre tu teléfono apagado. Tu vida depende de ello. Sino los misiles Grad golpearán a todo tu escuadrón.

7. No acepte códigos de recarga o tarjetas de los locales. La joven que te trae una tarjeta de recarga del pueblo vecino puede estar trabajando para el enemigo.

En este momento, el FSB y el SBU (servicio de seguridad ucraniano) tienen que procesar enormes cantidades de datos para identificar los teléfonos móviles de nuestra propia gente y del enemigo. No hagas su trabajo más fácil.

8. Vigile a sus camaradas: si un amigo llama a su novia quizás una hora más tarde su posición es bombardeada o atacada.

9. Recuerde, el enemigo podría estar escuchando sus conversaciones sin importar qué tarjeta SIM o qué operador de telecomunicaciones esté utilizando.

Si Rusia cometió un gran error, probablemente fue al usar el sistema ERA en el despliegue en el campo de batalla. No es aconsejable combinar comunicaciones seguras y no seguras en una plataforma.

Asimismo, es desaconsejable usar teléfonos celulares para cualquier comunicación en una guerra porque todos tienen tarjetas SIM y pueden ubicarse incluso cuando están físicamente apagados; la mayoría de los teléfonos siguen transmitiendo una señal de bajo nivel incluso cuando están apagados para satisfacer los requisitos nacionales de geolocalización.

También se da el caso de que el uso de redes telefónicas móviles enemigas se torna imposible, algo que uno hubiera esperado que Rusia entendiera. Del mismo modo, es desaconsejable enviar mensajes cifrados a un puesto de mando remoto, como parece hacer ERA, ya que hace trivial interceptarlos o bloquear todas las llamadas.

Lo sorprendente y casi inexplicable es que los rusos confiaron sus comunicaciones militares a un sistema celular (incluso con encriptación) ya teléfonos celulares inseguros y redes de propiedad extranjera.

Quizás los rusos vieron el uso de componentes comerciales de bajo costo que corren por una red de telefonía celular extranjera como una solución barata. Estaban completamente equivocados.

Sin embargo, el C55V en sí no está encriptado.

Sin embargo, la versión militar rusa del teléfono ERA está encriptado pero también es capaz de comunicaciones no encriptadas. Se supone que el canal de voz normal no está operativo, lo que significa que el centro de control puede ver todas las llamadas entrantes y salientes.

El cifrado que se implementa en los teléfonos móviles se puede realizar únicamente con software, firmware o chips de cifrado instalados en el teléfono. Además, el cifrado puede basarse en algoritmos simétricos o de clave pública.

El teléfono ERA, por lo tanto, es capaz tanto de comunicaciones de voz digitales no encriptadas como de llamadas de voz encriptadas a través del mismo canal digital.

Es poco probable que se permita al sistema ERA cifrar sobre la marcha las llamadas directas, ya que esto socavaría el control de las operaciones militares y las políticas de seguridad del Servicio Federal de Seguridad (FSB).

Un teléfono ERA "habla" con un centro de control ruso, que luego pasa la llamada al destinatario previsto. Esto significa que una llamada cifrada se descifra en el centro de control y luego se conecta a la parte receptora, ya sea en formato cifrado o no seguro.

Por ejemplo, en una línea fija segura, el centro de control reenvía la llamada a la línea fija segura utilizando un cifrado diferente, aunque cuando se invierte el proceso, el centro de control cambia el cifrado de nuevo al teléfono celular seguro.

El sistema ERA es muy arriesgado porque intenta combinar comunicaciones cifradas y no cifradas y requiere un centro de control (probablemente en Moscú) para manejar todo el tráfico de ERA. (Las aplicaciones encriptadas como Signal y WhatsApp también usan un centro de control conectado a través de Internet).

Si la llamada se interrumpe de alguna manera, incluso el más mínimo tiempo, fallará ya que se detendrá la sincronización. Esto le da a un adversario, como los ucranianos, una ventaja significativa.

La interferencia selectiva de datos que afectan solo a las llamadas encriptadas obliga al usuario militar ruso a ir a un canal no encriptado.

Cuando operan en territorio ucraniano, los rusos necesitan usar la red celular de Ucrania, que está completamente bajo el mando de la inteligencia ucraniana.

Ha habido numerosos informes de prensa de que los teléfonos celulares rusos supuestamente seguros fallaron porque dependen de los canales de datos 3G y 4G.

En Kharkiv, por ejemplo, los rusos supuestamente destruyeron muchas de las torres de telefonía 3G y 4G y, por lo tanto, no pudieron usar sus teléfonos. Esto puede ser desinformación intencional.

Para empezar, hay una gran cantidad de tráfico de datos celulares en la zona de guerra, lo que pone en duda de que los rusos volaron las torres celulares a propósito. Además, se informa ampliamente que muchos soldados rusos han robando teléfonos celulares ucranianos usándolos para llamar a sus casas. Esto sugiere que las torres de telefonía celular están funcionando.

Además, los ucranianos están utilizando funciones celulares como la aplicación "Buscar mi iPhone" de Apple, que puede ayudar a localizar teléfonos robados, pero solo funciona si los teléfonos tienen acceso a torres celulares.

También se informa que los rusos están utilizando los sistemas StingRay, un sistema de seguimiento de teléfonos de EEUU y un receptor de Identidad de Suscriptor Móvil Internacional (IMSI) fabricado por la Corporación L3-Harris de EE. UU.

Es poco probable que los StingRay rusos sean de los EEUU aunque podrían ser un clon ruso o incluso más probable una copia china.

El uso de dispositivos tipo StingRay sugiere que los sistemas de telefonía celular y sus torres están funcionando. StingRay finge ser una torre celular y los teléfonos móviles cercanos a un StingRay seleccionarán y usarán automáticamente el StingRay para retransmitir llamadas en lugar de una torre celular comercial, que puede estar más lejos. Los teléfonos celulares captan automáticamente la señal fuerte más cercana.

Junto con StingRays, los rusos también están utilizando un tipo de drone especializado que intercepta llamadas de teléfonos celulares. El sistema se conoce como Leer-3 y hace esencialmente lo que hace un StingRay, excepto que está en el aire y puede moverse sobre formaciones enemigas o centros de comando y oficinas del gobierno.

El sistema Leer-3 se instala en tres drone Orlan-10 (que proporcionan la triangulación), que están controlados por un puesto de control en un KamAZ-5350 camión

El sistema puede interceptar o bloquear sistemas inalámbricos en un rango de aproximadamente tres millas desde la ubicación del drone. Leer-3 puede recopilar números de teléfono y llamar a estos números mientras bloquea las señales de otras personas. El Leer-3 se lanzó originalmente en 2015 y desde entonces se actualizó a medida que 4G estuvo más disponible en Rusia y los países vecinos.

Los rusos también tienen sistemas de interferencia altamente efectivos como el Krasukha-4 (Belladonna), que puede bloquear el GPS (y se usó cerca del final de la guerra de Nagorno-Karabaj para intentar detener los drones turcos Bayraktar) y probablemente los teléfonos celulares. Es un sistema grande y se ha utilizado en Siria para apuntar a los drones de vigilancia estadounidenses. Recientemente Ucrania se hizo de partes de un sistema Krasukha-4 abandonado por los propios rusos.

Ucrania ha presentado directivas para sus soldados sobre el uso de teléfonos celulares. Las tropas están dirigidas:

1. Deje su propia tarjeta SIM en casa.

2. El mejor lugar para obtener una tarjeta SIM es en la misma zona de conflicto.

3. Si planea hacer una llamada telefónica, hágalo a una distancia mínima de 400 a 500 metros de las posiciones de los escuadrones.

4. No te alejes solo, lleva a un camarada armado contigo para cubrirte.

5. El mejor lugar para hacer una llamada telefónica es en lugares con mucha población civil, preferiblemente en pueblos recientemente liberados.

6. Mantén siempre tu teléfono apagado. Tu vida depende de ello. Sino los misiles Grad golpearán a todo tu escuadrón.

7. No acepte códigos de recarga o tarjetas de los locales. La joven que te trae una tarjeta de recarga del pueblo vecino puede estar trabajando para el enemigo.

En este momento, el FSB y el SBU (servicio de seguridad ucraniano) tienen que procesar enormes cantidades de datos para identificar los teléfonos móviles de nuestra propia gente y del enemigo. No hagas su trabajo más fácil.

8. Vigile a sus camaradas: si un amigo llama a su novia quizás una hora más tarde su posición es bombardeada o atacada.

9. Recuerde, el enemigo podría estar escuchando sus conversaciones sin importar qué tarjeta SIM o qué operador de telecomunicaciones esté utilizando.

Si Rusia cometió un gran error, probablemente fue al usar el sistema ERA en el despliegue en el campo de batalla. No es aconsejable combinar comunicaciones seguras y no seguras en una plataforma.

Asimismo, es desaconsejable usar teléfonos celulares para cualquier comunicación en una guerra porque todos tienen tarjetas SIM y pueden ubicarse incluso cuando están físicamente apagados; la mayoría de los teléfonos siguen transmitiendo una señal de bajo nivel incluso cuando están apagados para satisfacer los requisitos nacionales de geolocalización.

También se da el caso de que el uso de redes telefónicas móviles enemigas se torna imposible, algo que uno hubiera esperado que Rusia entendiera. Del mismo modo, es desaconsejable enviar mensajes cifrados a un puesto de mando remoto, como parece hacer ERA, ya que hace trivial interceptarlos o bloquear todas las llamadas.

Lo sorprendente y casi inexplicable es que los rusos confiaron sus comunicaciones militares a un sistema celular (incluso con encriptación) ya teléfonos celulares inseguros y redes de propiedad extranjera.

Quizás los rusos vieron el uso de componentes comerciales de bajo costo que corren por una red de telefonía celular extranjera como una solución barata. Estaban completamente equivocados.

En serio pensas que los chinos pueden reemplazar de la noche a la mañana cientos de Airbus y Boeing con el novisimo y desconocido C919?? Motores CFM, avionica Honeywell, aluminio de Alcoa y una larga lista.....y ni hablar de introducir un nuevo avion totalmente desconocido......en serio?aviones... .si los Rusos no pueden con los suyos los Chinos tienen prácticamente listo el suyo y están en proceso de empezar a recibirlos...

se les abre un mercado , creo, impensado para ellos... si las cosas que se mantienen como hasta ahora cuando la guerra termine... (cosa que dudo mucho)

Lo usan hasta que se quedan sin los repuestos extras (si llegaron) y después se mandan para atrás o se abandona.Alguien me explica como hace Ucrania para mantener tanto equipo distintos operativos en el frente? para mi sencillamente no se puede.

Es el clásico. Algo es mejor que nada

Última edición:

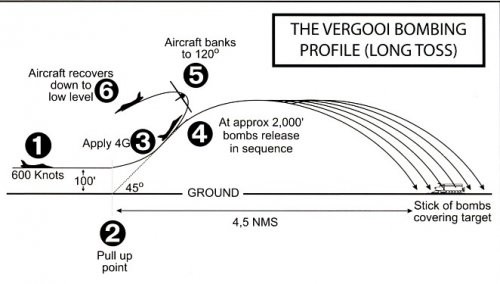

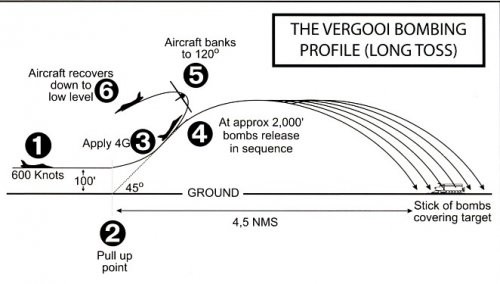

El lanzaminto de Bombas en vez de Cohetes

Porque en vez de lanzar cohetes no se lanzan Bombas ?.Es casi identica la tecnica

Cuando están a unos 3.000 metros de distancia de la posición enemiga, todos entran en una subida poco profunda y, cuando el alcance se reduce a menos de 2.000 m, disparan todos sus cohetes no guiados a la vez, "en dirección general del enemigo"

El bombardeo de lanzamiento puede, si se entrena y realiza adecuadamente, resultar en una entrega de armas extremadamente precisa. Lo suficientemente precisa como para golpear no solo objetivos del tamaño de un puente de pontones, sino también vehículos de combate individuales; alternativamente, cuando se combina con la liberación de unidades de bombas de racimo, puede resultar en someter a golpes a la infantería dispersa sobre un gran pedazo de campo de batalla.Tambien se puede usar bombas de Racimo AT.

Bomba de Racimo norteamericana.

El sustituir el Cohete por las Bombas Convencionales/de Racimo otorgarian a los SU-25 Ucranianos un mucho mayor poder de Fuego y precision en el Apoyo Tactico usando la misma tecnica de lanzamiento.

Porque en vez de lanzar cohetes no se lanzan Bombas ?.Es casi identica la tecnica

Cuando están a unos 3.000 metros de distancia de la posición enemiga, todos entran en una subida poco profunda y, cuando el alcance se reduce a menos de 2.000 m, disparan todos sus cohetes no guiados a la vez, "en dirección general del enemigo"

El bombardeo de lanzamiento puede, si se entrena y realiza adecuadamente, resultar en una entrega de armas extremadamente precisa. Lo suficientemente precisa como para golpear no solo objetivos del tamaño de un puente de pontones, sino también vehículos de combate individuales; alternativamente, cuando se combina con la liberación de unidades de bombas de racimo, puede resultar en someter a golpes a la infantería dispersa sobre un gran pedazo de campo de batalla.Tambien se puede usar bombas de Racimo AT.

Bomba de Racimo norteamericana.

El sustituir el Cohete por las Bombas Convencionales/de Racimo otorgarian a los SU-25 Ucranianos un mucho mayor poder de Fuego y precision en el Apoyo Tactico usando la misma tecnica de lanzamiento.

Así da gusto aprender, gracias a los dos por mencionar fuentes que rebaten mi supuesto. Lo tendré en cuenta para la proxima ya que desconocía dicha información. Abrazo a los dosCharly ya mostro que estaba. E igual, si aparece la Z, luego dicen que fue pintada por los Ucranianos...

Lo que digo... siempre aparece un "pero" que lo hace "raro"

Eso si, luego tenemos que creer todas las informaciones de Rusia sin fotos ni nada porque "ellos se manejan sin mostrar fotos"... Ahi no les pedimos ninguna prueba

pd: no te enojes, es un chascarrillo. no me mandes el "titan" por favor XD

El gobierno le notifica a las aerolineas, que en todo caso, son las que tienen los aviones (Boeing y Airbus e este caso).

Como ya dijeron, se pierde toda la trazabilidad y ademas, como otro detalle, dudo que esos aviones esten hoy dia, asegurados por alguna empresa seria.

Vamos a ver que pasa con esas aerolineas cuando termine el conflicto.

En algun momento, todo volvera a una "normalidad" y van a tener que enfrentar los juicios, si quieren seguir volando al exterior. Habra que ver, que estipulaban los contratos, cuales son las razones para rescindirlos, multas, si el caso de guerra estaba contemplado, etc.

Ahora, dudo que Rusia o sus aerolineas puedan simplemente, quedarse con los aviones volando o canibalizarlos, sin que pase nada.

Asique eso de "sin derecho a reclamo" no termino de entenderlo.

Siendo que las Aerolineas tienen casi una monoflota de Airbus y Boeing, es practicamente lo mismo.

Entiendo lo que quieren diferenciar, que no es una sancion a Rusia, pero si vamos al caso, China podria haber encontrado alguna forma seguramente de permitir esos vuelos, sin embargo, "no se la juega". Osea, de "aliado"; poco y nada.

Donde dio la info de donde estan los misiles? no encontre nada especifico. Y aunque lo haya dicho, hay que ver si es verdad.

Solo vi que "estan en Ucrania"... QUe estaran cerca de la costa, es masomenos obvio. No veo que haya dado ninguna informacion desconocida para Rusia.

Dudo que sin repuestos puedan seguir volando demasiado tiempo incluso dentro de la misma Rusia. Salvo que empiecen a canibalizar. Tampoco me parece tan seguro para los civiles Rusos.

Me pregunto quien pagara indemnizaciones de los Rusos que viajen internamente, si algun avion tiene un accidente.

Y COMAC la verdad, no se que tanto podria suplir a Rusia, si el C919 recien se supone salia el primer ejemplar este año.

Por otra parte, Rusia iria a COMAC por un supuesto veto o sancion de Boeing y/o Airbus. Ahora, segun lo que vi rapidamente a vuelo de pajaro, el C919, esta plagado de componentes occidentales, que imagino, tambien podrian hacer regir esas sanciones para con Rusia.

Nuevamente habria que recordarle a Putin que las armas que recibe Ucrania, son porque el invadio el pais.

Si Turquia les dice que "no pasan", pues no pasaran. Como ha sido hasta ahora. En todo caso, quiza negociaran algo.

En el segundo caso, sera un "Casus Belli" por parte de Rusia. Los barcos de otras nacionalidades creo que tienen derecho a andar por aguas internacionales o en aguas de Ucrania, si Ucrania se los permite.

Ademas de lo mencionado anteriormente,

De un vistazo rapido, Air China tiene solo 7 Comac (80 plazas) de un total de casi 500 aviones

El C919 que seria el que reemplazaria a la mayoria de aviones de corto-medio, segun Wikipedia ni siquiera se si fue certificado por China aun.

Y aun siquiera tiene un avion de doble pasillo, con mas de 180 pasajeros.

(Todo segun Wiki, ojo)

Y habria que entrar a ver, la eficiencia de los aviones Chinos, en un mercado donde es super-competitivo y se mira al detalle.

Realmente, no veo como Comac podria "salvar" a Rusia, mas que conseguir algun contratito a futuro.

Desarrollar un avion de linea eficiente, al nivel de lo que ya existe en el mercado, lleva muchisimo tiempo y dinero. En un pais que "no tenia conflictos" y podia comprar Airbus o Boeing, incluso ya Embraer y otras menores, mas China que tambien esta tratando de tomar ese mercado, realmente no le veo el sentido de semejante gasto, solo para proveer un mercado interno.

Ahora, si te vas a ir a la guerra contra el mundo, bueno pues ya es otra cosa.

Osea, que Malvinas no fue una guerra? Tenemos que empezar a decirle "Operacion Especial Malvinas"?

Todo lo que decis, aplica lo mismo.

Es obvio que Rusia no va a hacer una movilizacion general y llamar a una economia de guerra, para invadir un pais que era "un tramite" o "caia en 3 dias si asustabamos a Kiev".

Ahora, sin embargo, estamos viendo algunos movimientos que yo calculo, no eran esperados. La ampliacion de la edad para las FFAA (sea para especialistas o para tropa, no importa), ni desempolvar los T62, etc.

Sigo sin entender esto. Que un pais tenga un golpe de estado, habilita a otro pais a invadirlo? Pense que eran problemas internos de cada pais y que a lo sumo, habria que ir a los organismos internacionales.

Lo provisto por OTAN a Ucrania, es "nada" contra lo que supuestamente son (o creiamos que eran) las FFAA Rusas. Ademas, la OTAN no provee uno de los pilares de las FFAA, Manpower. (Si provee algo muy importante que es la inteligencia, es cierto)

Y asi y todo, le cuesta un egg avanzar cada kilometro.

Se suponia que Rusia se comia con papitas a un pais como Ucrania. Decian que podian llegar al Atlantico y ahora mismo, algun trasnochado dice que "ahora le toca a Polonia".

Creo que el que mas "atiza" es quien invade, amenaza con usar armas nucleares y con atacar cualquier pais que no lleve una geopolitica que le guste. Pero bueno, es mi opinion.

Esta muy lindo, si nos querían vender blackhawk podrían incluir un par de estos en el paquetePolonia entrega 18 montajes de artillería autopropulsada AHS Krab de 155 mm a Ucrania.

Un Gran Aporte. De los mejores ATP del mundo.

Hubo procesos por crimenes de guerra en Malvinas? . . .Pero la ONU no toma como una figura legal "crimenes de guerra"?

NO

Gracias

Voluntarios occidentales abandonan Ucrania por falta de armas y ven los horrores de la guerra - WP

strana.today

strana.today

Западные добровольцы уезжают из Украины из-за нехватки оружия и увиденных ужасов войны - WP

Американская газета The Washington Post опубликовала статью, что добровольцы из иностранного легиона возвращаются домой из Украины из-за нехватки оружия и увиденных ужасов войны

Polonia quiere albergar el centro financiero del Fondo de Recuperación de Ucrania https://strana.today/news/393262-ts...v-varshave-schitaet-polskij-vitse-premer.html

Temas similares

- Respuestas

- 2K

- Visitas

- 87K

- Respuestas

- 5

- Visitas

- 557

- Respuestas

- 0

- Visitas

- 1K

- Respuestas

- 6

- Visitas

- 150

- Respuestas

- 7

- Visitas

- 899