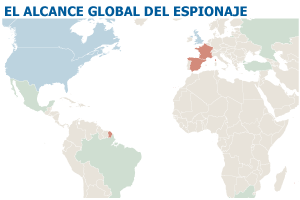

Tu teléfono móvil también puede estar monitoreado

La estadounidense NSA (National Security Agency) recopila 5.000 millones de datos al día sobre móviles en todo el mundo. Los servicios de espionaje almacenan esa información en una inmensa base de datos para seguir los movimientos de individuos y establecer mapas de sus relaciones. El procedimiento es intervenir en los cables submarinos que conectan las redes celulares a nivel global.

Ampliar

“El ciberespacio es una zona de guerra de pleno derecho en el que los tiros se desencadenan mucho antes de que empiecen las operaciones militares clásicas en el terreno de combate. Pero un misil puede ser identificado, en tanto que resulta sumamente difícil saber quién está detrás de un ciberataque”, afirma Denis Gadonnet, ejecutivo de FireEye en Europa.

VALOR AGREGADO

CIUDAD DE BUENOS AIRES (

Urgente24). El impacto del espionaje es impresionante a nivel global. Para comenzar, ya es un negocio completamente rentable.

"Aproximadamente los costes estimados que generan este tipo de actividades oscilan entre los US$300.000 millones hasta US$1 billón" cada año, indicó dijo Juan Carlos Vázquez, de McAfee. Ganancias que hacen que el cibercrimen y el ciberespionaje sean más rentables que "la piratería y el tráfico de drogas", y permiten afirmar que vamos hacia un nuevo modelo.

El consultor en seguridad de McAfee comentó que los casos de presunto espionaje de la Agencia Nacional de Seguridad (NSA) han hecho que grandes empresas cambien sus planes de protección en la red y, según datos del sector, en USA al menos 2 de cada 10 empresas "que habían empezado a ver iniciativas para ver información en la nube han cancelado sus proyectos".

5.000 millones

Precisamente, la Agencia de Seguridad Nacional (NSA) reúne unos 5.000 millones de datos sobre el paradero de cientos de millones de móviles en todo el mundo, informó el matutino 'The Washington Post', y agregó que los servicios de espionaje almacenan esa información en una inmensa base de datos que les permite seguir los movimientos y las relaciones de cualquier persona despierte su interés.

El origen de la historia que desvela el 'Post' cabe encontrarlo en los documentos sustraídos por Edward Snowden. Pero sus periodistas han contrastado los detalles entrevistando a diversos miembros de la NSA, que han confirmado el alcance del programa de espionaje y han defendido su legalidad.

La ley no permite a la NSA espiar a los estadounidenses. Pero la agencia accede a los datos de algunos de ellos a través de los cables que conectan teléfonos móviles de todo el mundo y que dan servicio a los ciudadanos de USA que viajan fuera del país.

Los servicios de espionaje estadounidenses pueden detectar el paradero de cualquier móvil en cualquier lugar del mundo, averiguar sus movimientos y examinar las relaciones de su propietario. Las herramientas actuales permiten a la NSA seguir el rastro de un teléfono en cualquier momento del día y puede seguir la pista de una persona en un ambulatorio o en una habitación de hotel.

"La única forma de esconder el lugar en donde uno está es desconectarse del sistema de comunicaciones modernas y vivir en una cueva", decía este miércoles con sorna Chris Soghoian, responsable de tecnología de la Unión Americana de Libertades Civiles (ACLU según sus siglas en inglés).

La NSA empezó a recoger las localizaciones de ciudadanos de USA rastreando sus móviles como parte de un programa piloto en 2010. El general Keith Alexander, director de la agencia de espionaje, aseguró en octubre durante una audiencia en el Senado que el plan terminó en 2011 porque tenía ningún "valor operativo".

"Puede ser algo que necesitemos en el futuro para el país pero no ahora mismo", dijo entonces Alexander, que añadió que para esas labores "ya está el FBI", que controla a los sospechosos después de lograr una orden judicial.

Los responsables de la agencia insisten que sus sistemas no rastrean a propósito datos de los móviles de ciudadanos estadounidenses. Pero admiten que reúnen muchos datos sobre ellos de un modo rutinario y rastrean a fondo los movimientos de cualquier persona que cambie a menudo de teléfono o use herramientas para encriptar sus mensajes en el teléfono o en el computador.

Aquí algunas aplicaciones y programas que prometen comunicaciones "a prueba de ciberespionaje".

> Correo electrónico a prueba de espías

Enigmail: Es una extensión que encripta (y desencripta) los emails usando el protocolo PGP (Pretty Good Privacy), funciona siempre junto con programas de gestión de correo como Thunderbird, de Mozilla, SeaMonkey y Postbox y es compatible con la mayoría de sistemas operativos. También es necesario algo de paciencia para proteger sus correos, esta guía le ayudará a instalar la herramienta paso a paso.

Navegar sin dejar huella

Tor: Este software promete un 'todo incluido' para ponerse a salvo del análisis de las webs que visitamos, consigue "evitar la vigilancia masiva que amenaza la libertad, la privacidad y las relaciones personales y comerciales" de los internautas. El anonimato que ofrece este programa viene avalado por todo un sistema de navegación "por capas" que permite, entre otras cosas, no revelar desde qué localización navega un usuario. No en vano, periodistas de investigación, activistas proderechos humanos y hasta un departamento del Ejército estadounidense usan Tor, según asegura su página web. A pesar de que ningún sistema es infalible, un documento de la NSA publicado por The Guardian hablaba de Tor como "el Rey de la seguridad" y reconocía que por ahora "no tiene rival".

Bleach Bit: "Desde que empecé a trabajar con los documentos de Snowden he usado Bleach Bit". La frase-reclamo que domina la web de este software la pronunció el periodista del 'Guardian', Bruce Scheiner, parte del equipo que destapó el escándalo del espionaje masivo por parte de EEUU. El programa ofrece muchas funcionalidades como borrar cookies, limpiar el historial de navegación, eliminar 'logs', archivos temporales y "toda la basura que no sabías que tenías". Funciona con la mayoría de los navegadores aunque sólo es compatible con Windows y Linux. Aquí lo puede descargar.

> Chatear 'off the record'

Pidgin + OTR: El programa Pidgin permite unificar todas las plataformas de mensajería instantánea posibles en un mismo lugar (Facebook, Google Talk, MSN, Yahoo...), combinado con el plugin Off The Record (OTR) es posible encriptar todas las conversaciones realizadas en estos servicios de chats. Este tutorial de vídeo le puede ayudar a instalar y dar sus primeros pasos en el chat 'seguro'. El software tiene incluso unas preguntas de seguridad para verificar que los usuarios que participan en una conversación son los únicos que están conectados.

Cryptocat: Esta aplicación que funciona con la mayoría de los navegadores es una alternativa a otros servicios de mensajería instantánea. El invento se hizo popular cuando su fundador empezó a narrar vía Twitter cómo había sido detenido e interrogado por el Departamento de Seguridad Nacional de USA en la frontera con Canadá. Descargar e instalar este sistema es fácil, lo complicado será convencer a todos sus contactos para disfrutar de las bondades del chat encriptado.

Chatsecure: App para iPhone y teléfonos que usan el sistema operativo Android, utiliza OTR, el mismo protocolo que los anteriores ejemplos. No sustituye a Whatsapp, el sistema más popular y usado entre los dispositivos móviles. Sí es compatible con una larga lista de servicios de chat como Google Talk o Facebook Chat, aquí una lista de los requisitos y un tutorial para descargarlo.

> Discos duros y pendrives seguros

Truecrypt: Los datos del disco duro de un ordenador también pueden ser 'hackeados' sin que sean compartidos por correo electrónico o un servicio de chat. Para ocultar y asegurar material que los usuarios consideren reservado, la mejor opción este programa que permite crear un 'volumen secreto' y cifrado con datos sensibles. Truecrypt es un programa gratuito y con un código fuente abierto, aunque con una licencia restrictiva. En la web del programa están todos los detalles del funcionamiento y también existen varios tutoriales en YouTube. Dado que las contraseñas débiles utilizadas por algunos usuarios pueden suponer un punto flaco en el sistema, también existe la posibilidad de utilizar los denominados 'keyfiles'. Esto es, elegir un archivo del equipo como llave para acceder al material encriptado, si contraseña y 'keyfile' coinciden, los documentos 'cerrados' quedan accesibles.

Tails: Se define como un "sistema operativo en tiempo real", a través de una memora USB o un DVD cualquier ordenador puede utilizar este sistema que promete anonimato total en la Red y evitar la censura existente en algunos países.

> Llamadas y SMS

Text Secure: Aunque con la generalización de la mensajería instantánea cada vez son menos los usuarios que mantienen contacto a través de los SMS, esta aplicación está pensada para encriptar este tipo de mensajes entre móviles. Tanto el emisor como el destinatario tienen que usar el mismo sistema y sólo está disponible para móviles con sistema operativo Android.

Redphone: También sólo para Android, esta aplicación promete llamadas "a prueba de PRISM". No se necesita un nuevo número de móvil, ni un código especial, el único requisito es que los dos tengan instalado este sistema para poder realizar llamadas seguras, la aplicación avisa cuando uno de nuestros contactos tiene instalado Redphone

‘Hackers’ atacan a Facebook y Twitter

En tanto, piratas cibernéticos robaron casi 2 millones de cuentas de usuarios de las redes sociales Facebook y Twitter, y Yahoo.

La firma Trustwave alertó que hackers robaron nombres de usuarios y claves de casi dos millones de cuentas en Facebook, Google, Twitter, Yahoo, y otras firmas, de acuerdo con un reporte divulgado esta semana.

La fuga se debió a un software malicioso instalado en un número no especificado de computadoras en todo el mundo. El virus capturó los accesos para entrar a sitios clave en el último mes y envío esos datos a un servidor controlado por hackers.

El 24 de noviembre, los investigadores de Trustwave rastrearon el servidor y localizaron en Holanda. Descubrieron accesos comprometidos en 93.000 sitios de Internet incluyendo:

318.000 cuentas de Facebook.

70.000 cuentas de Gmail, Google y YouTube.

60.000 cuentas de Yahoo.

22.000 cuentas de Twitter.

9.000 cuentas de Odnoklassniki (una red social rusa).

8.000 cuentas de ADP.

8.000 cuentas de LinkedIn.

"No tenemos evidencia de que hayan entrado a estas cuentas, pero probablemente lo hicieron", dijo John Miller, un gerente de seguridad en Trustwave.

Facebook y Twitter dijeron a CNNMoney que han estado renovando claves para todos sus usuarios comprometidos. Google, Yahoo, ADP y LinkedIn no dieron respuesta inmediatamente.

Miller dijo que el equipo no sabe todavía cómo el virus llegó a tantas computadoras, ya que los hackers instalaron el software para enrutar la información a través de un servidor proxy, por lo que es imposible rastrear a las computadoras infectadas.

Entre los datos comprometidos están 41.000 credenciales utilizadas para conectarse a File Transfer Protocol, la red utilizada cuando se trabaja desde casa.

La campaña de los hackers comenzó a recolectar claves el 21/10, y podría estar en funcionamiento todavía: pese a que Trustwave descubrió el servidor en Holanda.

Miller dijo que hay otros servidores similares que no han sido localizados.

De todos los servicios comprometidos, el más preocupante es ADP. Las claves son utilizadas por personal de recursos humanos que maneja los salarios de los empleados. Ese tipo de información puede ser vista por los hackers.

"Pueden haber entrado a los cheques y modificar las pagas de las personas", especuló Miller.

Si Internet tiene una constante duradera, es que en algún lugar, de alguna manera, alguien está siendo hackeado. Los ciberataques del mes pasado contra bancos, entre ellos BB&T, Citigroup y SunTrust llegaron a los titulares.

Sin embargo, un reciente estudio de Ponemon Institute informó que la empresa promedio es atacada dos veces por semana y pierde 8.9 millones de dólares al año a causa de la ciberdelincuencia.

Aunque muchos hackers utilizan herramientas relativamente básicas tales como el phishing o el malware, a menudo hacen uso de ellas con diferentes motivos.

Los ataques contra los sistemas informáticos son cada vez más obra de grupúsculos “patrocinados” por Estados, como el Ejército Electrónico Sirio o grupos chinos “que se sabe tienen mandato oficial del gobierno”, asevera Guezo.

En China, se ha identificado a unos 200 grupúsculos ligados al gobierno, según la firma norteamericana FireEye, que publicó el lunes un informe sobre las características de los ciberataques según los continentes y los países.

“El ciberespacio es una zona de guerra de pleno derecho en el que los tiros se desencadenan mucho antes de que empiecen las operaciones militares clásicas en el terreno de combate. Pero un misil puede ser identificado, en tanto que resulta sumamente difícil saber quién está detrás de un ciberataque”, afirma Denis Gadonnet, ejecutivo de FireEye en Europa.

Aquí 5 casos de piratas informáticos eficaces:

> Una quinta parte de las centrifugadoras nucleares de Irán colapsó después de que Stuxnet, un gusano supuestamente desarrollado por la inteligencia de USA e Israel, penetró en las computadoras de una planta de enriquecimiento iraní. Irán supuestamente tomó represalias al interrumpir el acceso a los sitios web de JP Morgan, PNC, Wells Fargo y otros bancos.

> Los sitios web de PayPal, Visa y MasterCard fueron interrumpidos durante la Operación Payback, un esfuerzo liderado por Anonymous para castigar a las empresas que suspendieron las cuentas de WikiLeaks en 2010. Unos 5.6 millones de dólares fueron perdidos solamente por PayPal.

> Coreflood, un software malicioso que registra las pulsaciones de teclado y las contraseñas, infectó 2.3 millones de computadoras en 2009, algunas en departamentos de policía, aeropuertos, bancos, hospitales y universidades. Las empresas afectadas sufrieron transferencias electrónicas fraudulentas de hasta seis cifras.

> Maroochy Shire, un distrito australiano junto a la Sunshine Coast de Queensland, fue inundado con millones de galones de aguas residuales no tratadas en 2001 cuando un contratista hackeó y tomó el control de 150 estaciones de bombeo de aguas residuales. Él había sido rechazado para un puesto de trabajo en el distrito. Su trabajo sucio costo a Maroochy Shire más de 1 millón de dólares.

> Un correo electrónico titulado TE AMO engañó a muchas personas -algunas de ellas dentro del Pentágono- en 2001. El virus que contenía, originado en Filipinas, destruía archivos y se replicaba simultáneamente, sembrando correos a su paso. El llamado 'Love Bug' causó un estimado de US$10.000 millones en daños digitales y pérdida de productividad.

urgente 24